Cum de a vă sparge propria rețea WEP pentru a afla cât de nesigur este într-adevăr

Vă spunem în mod constant că folosirea WEP pentru a "securiza" rețeaua dvs. wireless este într-adevăr un joc nebun, totuși oamenii încă o fac. Astăzi aș vrea să vă arăt exact cât de sigur este WEP-ul nesigur, arătându-vă cum să spargeți o parolă de rețea securizată WEP în mai puțin de 5 minute.

Vă spunem în mod constant că folosirea WEP pentru a "securiza" rețeaua dvs. wireless este într-adevăr un joc nebun, totuși oamenii încă o fac. Astăzi aș vrea să vă arăt exact cât de sigur este WEP-ul nesigur, arătându-vă cum să spargeți o parolă de rețea securizată WEP în mai puțin de 5 minute.

act de renunțare: Aceasta este doar pentru scopuri educaționale, pentru a vă arăta de ce ar trebui să faceți o actualizare serioasă a routerului sau să schimbați securitatea wireless. Pentru a intra într-o rețea fără fir care nu vă aparține este o infracțiune penală, și nu acceptăm nicio răspundere juridică dacă decideți să folosiți acest tutorial în mod greșit.

cerinţe

- Bootable DVD de Backtrack5, un CD Live live cu CD-uri de securitate 50 de aplicații cool pentru CD-uri live Cele 50 de utilizări reci pentru CD-uri live CD-urile live sunt probabil instrumentul cel mai util în setul de instrumente al tuturor geek-urilor. Acest manual CD cu instrucțiuni de orientare conturează multe utilizări pe care le pot oferi CD-urile live sau DVD-urile, de la recuperarea datelor la îmbunătățirea confidențialității. Citește mai mult care vine pre-încărcat cu toate utilitățile de care avem nevoie.

- Card / chipset wireless care poate fi pus în modul monitor. Cea mai bună modalitate de a afla dacă este compatibilă cu dvs. este doar să o încercați, deoarece driverele Linux sunt adăugate tot timpul și în zilele noastre sunt compatibile câteva cărți. Dacă doriți compatibilitate garantată, vă recomandăm USB Alfa AWUS036H, care este incredibil de puternic și are o conexiune antenei externe.

- Rețeaua WEP trebuie să fie activă - înseamnă că alți clienți sunt deja conectați și fac lucruri în rețea. Există și alte metode care nu impun ca alți clienți să fie deja conectați, dar nu voi explora pe cei de astăzi.

Descărcați & Boot Up Backtrack

Odată ce ți-ai ars și pregătit CD-ul Live Backtrack, porniți-l. Ar trebui să obțineți un ecran similar cu acesta.

Apăsați pe Enter pentru a porni meniul de pornire Backtrack și alegeți prima opțiune.

În cele din urmă, veți încărca linia de comandă Linux. Tip

startx

pentru a încărca o interfață grafică (nu este nevoie într-adevăr, dar face pe unii dintre noi să se simtă mai confortabil).

Odată ce ați pornit în interfața grafică, deschideți un terminal astfel încât să putem începe. Este vorba de > _ în partea de sus a ecranului. Da, vom folosi linia de comandă, dar nu vă faceți griji că voi fi aici să vă țin mâna pe parcursul întregului proces.

Verificați cardul wireless

Începeți prin tastarea

iwconfig

Aceasta va lista toate interfețele de rețea de pe computerul dvs., așa că căutăm fie a wlan0, ATH0, sau wifi0 - ceea ce înseamnă că a fost găsit un card wireless.

Apoi, vom încerca să punem cartela “monitor”. Acest lucru înseamnă că, în loc să încercați să vă înscrieți într-o singură rețea și să ignorați tot ce nu este destinat pentru el însuși, acesta va înregistra în schimb tot ceea ce îi spunem - literalmente apucând tot ce poate vedea. Tip :

airmon-ng începe wlan0

Dacă totul merge bine, ar trebui să vedeți ceva care spune: modul de monitorizare activat pe mon0. Aceasta înseamnă că a reușit să vă treacă cu succes dispozitivul în modul monitor.

Acum, hai să scanăm undele de aer pentru a afla mai multe informații despre rețelele noastre wifi. Tip:

airodump-ng mon0

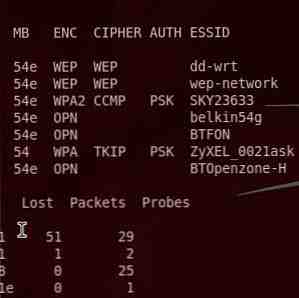

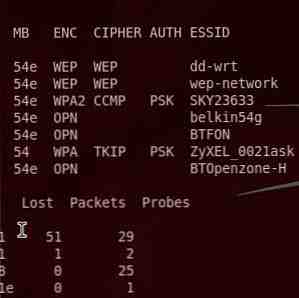

Această comandă vă va oferi un ecran plin de informații despre fiecare rețea wireless și fiecare client conectat la acestea.

Găsiți rețeaua Wifi în listă și copiați numărul hexazecimal lung din coloana denumită BSSID (aceasta este de fapt adresa MAC a routerului în cauză). În acest caz, rețeaua mea este chemată -rețea WEP, și văd din coloana de securitate că a fost asigurat cu WEP. Următorul pas este să focalizați cardul Wi-Fi pentru a asculta numai pachetele care se referă la această rețea și să-l blocați pe canalul corect (așa cum se vede în CH coloana) - în mod implicit, scanarea efectivă a fiecărui canal, astfel încât să vedeți doar un mic procent din traficul dorit. Putem o blocheze mai întâi prin copierea BSSID-ului în jos, apoi apăsând CTRL-C pentru a termina comanda curentă și introducând aceasta:

airodump-ng -c-w

de exemplu, pentru rețeaua cu BSSID 22: 22: 22: 22: 22: 22 pe canalul 11, salvând într-un set de fișiere numit “crackme”, Aș scrie acest lucru:

airodump-ng -c 11 -w crackme - -bssid 22: 22: 22: 22: 22: 22 mon0

Când ați făcut acest lucru, același afișaj va apărea din nou, dar de data aceasta va fi de fapt înregistrarea pachetelor de date într-un fișier și va fi blocat în rețeaua vizată (astfel încât nu veți vedea nici un client neafiliat).

Două lucruri pe care vreau să le observați aici - prima este jumătatea inferioară a ecranului care arată clienții conectați. Trebuie să aveți cel puțin o persoană conectată la rețea pentru ca aceasta să funcționeze. În al doilea rând este coloana etichetată #Date pe jumătatea superioară. Acesta este numărul de pachete utile de date pe care le-am capturat până acum. Cu orice noroc, ar trebui să crească - chiar dacă încet. Vă spun acum că avem nevoie de aproximativ 5.000 - 25.000 pentru a putea sparge parola. Nu vă faceți griji dacă este într-adevăr în creștere lent, totuși, această comandă următoare va injecta cu forța o grămadă de pachete de date până când vom avea.

Deschideți o nouă filă terminal prin apăsarea tastei SHIFT-CTRL-T și introduceți următoarea comandă, înlocuind, dacă este cazul. Adresa postului clientului este afișată în fila airodump, în jumătatea inferioară unde se afișează STATION. Copiați-l și lipiți-l la locul corespunzător în comandă:

aireplay-ng --arpreplay -b-h mon0

De exemplu

aireplay-ng --arpreplay -b 22: 22: 22: 22: 22: 22 -h 33: 33: 33: 33: 33: 33 mon0

După aproximativ un minut, ar trebui să începeți să vedeți numărul de pachete de date raportate în fereastra alăturându-se dramatic, în funcție de cât de bun este conexiunea dvs. cu rețeaua.

Odată ce numărul de pachete colectate a ajuns la aproximativ 5.000, suntem gata să începem să cracăm acele pachete. Deschideți încă o nouă fereastră a consolei și tastați:

aircrack-ng -z -b

Numele fișierului de ieșire este cel pe care l-ați specificat mai devreme când am redus utilitarul airodump la o anumită rețea. În exemplul meu, am folosit numele “crackme”. Nu uitați să adăugați a “*.capac” până la sfârșitul numelui de fișier ales. În cazul meu, ar fi:

aircrack-ng -z -b 22: 22: 22: 22: 22: 22 fisură * .cap

Dacă aveți suficiente pachete, ecranul vă va spune cheia în câteva secunde. Dacă nu, va aștepta până când vor mai fi alte 5.000 de pachete, apoi încercați din nou. Acum poți să faci cafea. În cazul meu, a găsit parola imediat cu 35.000 de pachete - întregul proces a durat aproximativ 3 minute.

Dacă vă oferă o parolă în formă hexazecimală, cum ar fi 34: F2: a3: d4: e4 , apoi luați punctuația și introduceți parola ca un șir de numere și litere, în acest caz 34f2a3d4e4 . Asta e - asta cat de usor este sa hack un WEP-securizat reţea.

Concluzie

Sper că sunteți de acord - prietenii nu lasă prietenii să folosească WEP! Nu există nici o scuză pentru utilizarea WEP în această zi și vârstă și dacă ruterul dvs. nu suportă cu adevărat alte forme de securitate, atunci fie cumpărați unul nou, fie contactați ISP-ul rapid pentru a vă oferi un înlocuitor gratuit. Aibek vă arată cum să vă schimbați securitatea wireless în 2008 Cum să vă asigurați conexiunea la rețeaua wireless Cum să vă asigurați conexiunea la rețeaua wireless Citește mai mult! Din nefericire, dispozitivele Nintendo DS vor funcționa numai cu rețele WEP, deci probabil că este timpul să vă schimbați jocurile portabile în iPhone.

Dacă nu sunteți încă convins, data viitoare vă voi arăta câteva lucruri evidente pe care un hacker le poate face odată ce au obținut accesul la rețea - gândiți-vă la furtul tuturor parolelor și vedeți tot ceea ce căutați internetul!